L'aide-mémoire ultime pour rester anonyme sur Internet. | de Sagar Shewale | Moyen

L'aide-mémoire ultime pour rester anonyme sur Internet.

Hbonjour, chers hackers, bienvenue sur mon autre blog, j'espère que vous allez tous bien, heureux et que vous profitez de votre vie.

Donc, dans ce blog, je vais discuter de l'anonymat et de la confidentialité sur Internet et je vais vous donner des conseils complets à ce sujet.

Dans ce blog, vous apprendrez comment être complètement anonyme sur Internet.

Nous discuterons également des choses suivantes. ☟

- Comment cacher votre véritable identité.

- Qu'est-ce que le navigateur TOR.

- Comment effectuer des tâches de piratage pour être complètement anonyme.

- Comment utiliser la chaîne proxy.

- Comment donner une longueur d'avance à votre anonymat.

- Comment utiliser un système d'exploitation spécifique, qui vous permet de rester anonyme sur Internet.

Avant de commencer à écrire le blog, j'ai une petite demande à vous adresser à tous : j'ai toujours droit aux articles sur la cybersécurité, le piratage éthique, les tests d'intrusion. Donc si vous n'avez pas suivi, suivez-moi d'abord et applaudissez cet article, car cela me motive pour écrire quelque chose de nouveau !!

Si vous ne m'avez pas suivi sur mes réseaux sociaux, le voici.

☛ Mon-Twitter

☛ Mon-Linkedin

☛ Mon-GitHub

Merci !!!

Commençons !!!

1) Navigateur Tor :

Le navigateur Tor est spécialement développé pour accéder à Internet de manière anonyme.

Le navigateur Tor isole chaque site Web que vous visitez afin que les trackers et publicités tiers ne puissent pas vous suivre. Tous les cookies s'effacent automatiquement lorsque vous avez terminé votre navigation. Il en sera de même pour votre historique de navigation.

Le navigateur Tor empêche toute personne qui surveille votre connexion de savoir quels sites Web vous visitez. Tout ce que toute personne surveillant vos habitudes de navigation peut voir, c'est que vous utilisez Tor.

Votre trafic est relayé et crypté trois fois lors de son passage sur le réseau Tor. Le réseau est composé de milliers de serveurs gérés par des bénévoles, appelés relais Tor.

⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚

2) Moteur de recherche DuckDuckGo :

DuckDuckGo est la société de confidentialité sur Internet pour tous ceux qui en ont assez du suivi en ligne caché et souhaitent reprendre leur vie privée maintenant.

Lisez la politique de confidentialité de duckduckgo pour mieux comprendre.

☛ Politique de confidentialité de DuckDuckGo

⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚

3) ProxyChaîne :

PorxyChain est un outil où vous pouvez rediriger votre trafic Internet via plusieurs serveurs proxy.

Avant d'en savoir plus sur proxychain, nous devons tout d'abord savoir,

Qu'est-ce qu'un serveur proxy ?

Un serveur proxy est un système ou un routeur qui fournit une passerelle entre les utilisateurs et Internet. Par conséquent, cela aide à empêcher les cyberattaquants d’accéder à un réseau privé.

Il existe 3 types de serveurs proxy.

- Chaussettes Proxy Server : Ce type de serveur proxy fournit une connexion à un serveur particulier.

- Serveur proxy HTTP : ce proxy a été développé pour traiter une requête unidirectionnelle vers les pages Web à l'aide des protocoles HTTP.

- Serveur proxy SSL : Ce type de serveur a été développé en utilisant le concept de relais TCP utilisé dans le protocole proxy SOCKS pour permettre les requêtes des pages Web.

✯ Comment utiliser la chaîne proxy ✯

Tout d’abord, vous devez installer TOR SERVICE à l’aide de la commande.

sudo apt-get installtor☟ Pour utiliser ProxyChain, suivez ces méthodes. ☟

Sautez sur votre terminal et tapez

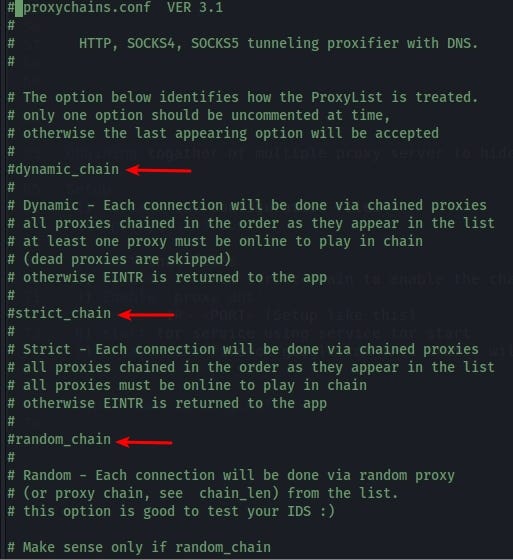

sudo nano /etc/proxychain.confLorsque vous ouvrez le fichier de configuration proxychain, il ressemblera à ceci ☟

Comme vous pouvez le voir 3 types de chaîne

- Chaîne dynamique

- Chaîne stricte

- Chaîne aléatoire

Supprimez un seul « # » de la chaîne, pour activer la règle de chaînage, je vous recommande d'utiliser soit une chaîne stricte (si votre proxy est actif à tout moment), soit une chaîne dynamique (si votre proxy n'est pas actif à tout moment). .)

Doit activer « proxy_dns », comme vous pouvez le voir ci-dessus dans l'onglet « Exemple », comment configurer le serveur proxy.

ProxyType <IP> <PORT> <USER> <PASSWORD>

chaussettes5 192.168.67.78 1080 lamer secret

# ProxyType = chaussettes5

# IP = 192.168.67.78

# PORT = 1080

# UTILISATEUR = lame

# PASSWORD = secretIci, vous pouvez comprendre le format de configuration du proxy, configurez votre proxy sous le 2ème rectangle rouge, comme indiqué dans l'image.

J'ai configuré mes proxys comme vous pouvez le voir ici.

Mais je ne démarre pas, affiche le proxy avec une flèche rouge, car il vous connecte directement à Tor.

Vous verrez, mon proxy est mort mais selon la chaîne dynamique, un proxy est mort il se connectera automatiquement au proxy suivant.

Mais, si vous activez le proxy TOR chaussettes4 par défaut.

et démarrez votre service tor, ALORS….

Comme vous pouvez le voir, Tor est également connecté à un proxy donné et votre ProxyChain démarrera et fonctionnera avec vos services TOR .

Ici, je vous ai montré une démonstration via des captures d'écran expliquant comment utiliser ProxyChain et ProxyChain avec TOR.

☟ Voici quelques ressources pour les meilleurs proxys de tous les temps. ☟

☛ FreeProxy

☛ Geonode

☛ Spys

☛ Free-Proxy-List (meilleures ressources pour obtenir des proxys gratuits et payants)

☛ Free-Proxy

☛ Webshare (payant)

☛ Froxy (payant)

☛ SmartProxy (payant)

☛ Asocks (payant)

☛ NetNut ( Payé)

⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚

4) Téléphone graveur :

Un téléphone graveur , ou graveur, est un téléphone portable peu coûteux conçu pour une utilisation temporaire, parfois anonyme, après quoi il peut être jeté.

lors de l'achat d'un téléphone graveur, n'oubliez pas de le rappeler. "Il y a n'importe quel type de votre identité qui ne devrait pas être lié à ce téléphone."

Vous devez acheter un téléphone graveur en espèces OU si vous souhaitez le commander en ligne, utilisez les services de carte de crédit virtuelle.

Les téléphones Burner sont généralement livrés avec une carte SIM prépayée avec du crédit déjà chargé pour que vous puissiez appeler ou envoyer un SMS immédiatement. Lorsque le crédit est épuisé, vous pouvez soit vous débarrasser du téléphone, soit y charger davantage de crédit.

Il existe de nombreux endroits où vous pouvez vous procurer un téléphone graveur, comme les vendeurs de téléphones mobiles, les grands magasins comme Walmart ou Target, ou les MVNO ( opérateur de réseau virtuel mobile ) comme AT & T et T-Mobile. Vous pouvez également en obtenir un en ligne sur des sites comme eBay ou Amazon.

☟ Voici quelques fonctionnalités du téléphone graveur. ☟

☛ Pour protéger votre identité lors de communications téléphoniques.

☛ C'est un téléphone totalement introuvable. Certains chercheurs en sécurité affirment que la NSA ne peut pas suivre la position de votre téléphone.

☛ Lors des achats en ligne, pour éviter les appels et messages indésirables.

☛ Pour protéger votre téléphone principal des accidents.

☛ Pour masquer vos communications.

☛ Pour obtenir un téléphone à moindre coût. Vous pouvez acheter ces téléphones entre 10 et 15 $ seulement.

☟ Voici quelques sources en ligne de téléphones graveurs. ☟

☛ Tracfone est l'une des meilleures entreprises qui vend des téléphones avec graveur.

☛ Mintmobile

☛ Amazon-lien 1

☛ Amazon-lien 2

☟ Utilisez les mots-clés suivants pour trouver et obtenir un téléphone graveur. ☟

☛ Téléphone à clapet prépayé at&t

☛ Téléphone à clapet prépayé tmobile

☛ Téléphone à clapet prépayé tmobile verrouillé

☛ Téléphone à clapet prépayé At&t verrouillé

☟ Ici Quelques conseils bonus pour utiliser le téléphone graveur ☟

☛ La différence est qu'un téléphone verrouillé contient un code logiciel qui "vous empêche de l'utiliser sur un autre réseau". Soit un téléphone déverrouillé ne dispose pas du verrou logiciel, soit quelqu'un a pu obtenir un code qui déverrouille le logiciel.

☛ Utilisez toujours un ancien type de téléphone à clavier verrouillé et verrouillé, plutôt que d'utiliser un téléphone intelligent, les téléphones à clapet sont les meilleurs !!!

☛ Si vous ne parvenez pas à obtenir un téléphone graveur, vous pouvez utiliser l'application graveur sur votre téléphone intelligent existant. Mais quelque part, ce sera moins sécurisé et vous pourriez être retrouvé.

⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚

5) Outil Kali-Whomi :

Kali whoami-project est l'outil le plus utile pour améliorer votre vie privée, tout en surfant sur Internet de manière anonyme.

Dans cet outil, plus de 9 modules différents pour garantir le niveau d'anonymat le plus élevé possible résolvent également d'éventuels problèmes sans vous déranger avec le module Bug fixateur, qui est en cours de développement.

Voici quelques modules suivants que vous pouvez modifier sur votre système, pour améliorer votre confidentialité avec une longueur d'avance.

- Anti mitm (Vous avez été banni lors de l'attaque MITM)

- Log killer (détruire les fichiers journaux sur votre système)

- Changeur IP (cachez votre véritable adresse IP et redirigez le trafic via TOR.)

- Changement DNS (Modifiez votre serveur DNS fourni par votre FAI)

- Changeur Mac (Changez votre adresse MAC)

- Anti démarrage à froid (éviter le dumping de la RAM)

- Changeur de fuseau horaire (Changez votre fuseau horaire)

- Changeur de nom d'hôte (Changez votre nom d'hôte)

- Anonymisation du navigateur (configure le navigateur pour qu'il soit axé sur la confidentialité)

☛ Site Web

☛ Téléchargement GitHub

⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚

6) Distribution Linux basée sur la sécurité :

Dans cette rubrique, nous allons découvrir un système d'exploitation basé sur la confidentialité et l'anonymat qui continue de vous aider à être sécurisé, sécurisé et anonyme sur Internet.

- Tails

: Tails représente le système amnésique Incognito L ive . Tails utilise le réseau Tor pour protéger votre vie privée en ligne et vous aider à éviter la censure. Profitez d'Internet comme il se doit. ☛ Télécharger Queues - Qubes OS :

Qubes OS est un système d'exploitation gratuit et open source orienté sécurité pour l'informatique de bureau mono-utilisateur.

Qubes OS exploite la virtualisation basée sur Xen pour permettre la création et la gestion de compartiments isolés appelés qubes.

☛ Téléchargez Qubes - Whonix :

Whonix est une distribution Linux à sécurité renforcée basée sur Kicksecure. Ses principaux objectifs sont de garantir une confidentialité et un anonymat élevés sur Internet. Le système d'exploitation se compose de deux machines virtuelles, une « Station de travail » et une « Passerelle » Tor, exécutant Debian GNU/Linux. Toutes les communications sont forcées via le réseau Tor.

☛ Téléchargez Whonix

Edward Snowden, l'ancien employé et sous-traitant de la National Security Agency des États-Unis.

Il admet que Tails, Qubes et Whonix OS sont les systèmes d'exploitation les plus sécurisés jamais créés.

Même lui a utilisé ces systèmes d'exploitation.

Si vous souhaitez en savoir plus sur le système d'exploitation, vous devriez lire ce blog.

⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚

7) Email crypté :

Vous devez avoir une adresse e-mail cryptée pour communiquer avec le monde.

☛ Protonmail (meilleurs services de messagerie jamais créés.)

☛ Fastmail (meilleurs services de messagerie payants.)

☛ Tutanota Mail (alternative à protonmail.)

⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚⮘⮚

8) Points bonus :

- Utilisez toujours TOR + PROXYCHAIN lorsque vous utilisez Internet.

- Je vous recommande d'utiliser des proxys payants et en direct.

- Je vous suggère d'utiliser une chaîne stricte dans proxychain, car la chaîne stricte utilise tous les proxys de la liste qui seront utilisés et enchaînés dans l'ordre attribué.

Cette chaîne se déconnecte lorsqu'un proxy est mort. - Oubliez le VPN si vous voulez rester totalement anonyme.

- Désactivez vos paramètres de cookies lorsque vous naviguez sur Internet.

- N'utilisez aucune extension de navigateur dans votre navigateur TOR.

A utiliser tel quel !!! - PC physique pour le piratage, il vous prend une longueur d'avance et contribue à améliorer votre anonymat plutôt que celui de la VM. (Machine virtuelle)

- Utilisez toujours Internet haut débit lorsque vous utilisez proxychain et tor.

Parce que dans ce cas, votre trafic Internet est réparti sur plusieurs serveurs et pour cette raison, votre vitesse diminuera définitivement. N'oubliez pas de vérifier votre test de fuite DNS pour confirmation. S'il n'affiche pas votre véritable adresse IP et que chaque actualisation affiche une adresse IP différente, cela signifie que vous êtes connecté avec succès à Tor.

Sur les sites suivants, vous pouvez vérifier :

☛ DNS-Leaktest

☛ BrowserLeaks

☛ IP-Leak

☛ DNS-Leak-Test

☛ DNS-Leak-Test 2

☛ DNS-Leak

☛ DNS-Check - Anonsurf est un outil permettant d'anonymiser l'ensemble du trafic de notre système via TOR à l'aide de tables IP.

- Voici quelques habitudes que vous devez changer pour devenir anonyme.

☆ Chrome ➡️ Courageux, TOR.

☆ Google ➡️ DuckDuckGo.

☆ Gmail ➡️ Protonmail, Fastmail, Tutanota Mail

☆ Windows ➡️ Linux, Tail, Qubes, Whonix.

☆ Whatsapp ➡️ Signal, Télégramme.

☆ Paypal ➡️Bitcoin .

☛ PrivacyX est le site pour obtenir plus d'outils pour être anonyme.

J'espère que vous aimez ce blog.

Si vous l'aimez, n'oubliez pas de suivre, de vous abonner et d'applaudir.

Je vous verrai avec le prochain article.

Commentaires

Enregistrer un commentaire

🖐 Hello,

N'hésitez pas à commenter ou vous exprimer si vous avez des trucs à dire . . .👉