Dark Web | Beginners To Advanced | Access | Tools | Complete Bible 💯

- Obtenir le lien

- X

- Autres applications

Première fois sur OneHack, une autre Bible du Dark Web…

Il est extrêmement facile d’accéder au dark web et encore plus facile d’y être détecté si vous ne prenez pas de précautions. Si vous êtes nouveau sur le darknet, ce guide vous aidera dans votre démarche.

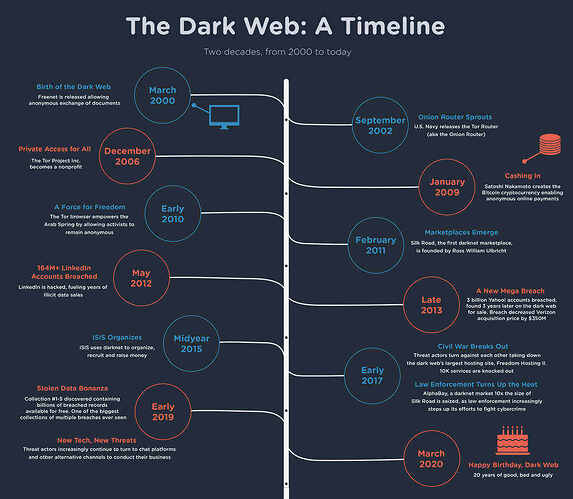

Le Dark Web, ou Darknet, est un terme général désignant un ensemble de sites Web sur un réseau crypté avec des adresses IP cachées, qui offrent toutes aux utilisateurs une forte protection de l'anonymat . Parce qu'ils ne sont pas indexés par les moteurs de recherche traditionnels, vous ne pouvez y accéder qu'avec des navigateurs spéciaux anonymisés, tels que I2P. 118, Freenet 116, et le plus courant, le bundle Onion Router (TOR). 477

Le Dark Web n’est pas la même chose que le Deep Web

Le Deep Web regroupe tous les sites du Web qui ne sont pas accessibles avec un moteur de recherche . Bien que cela inclut les sites du Dark Web, cela inclut également les sites qui remplissent des fonctions plus banales, telles que les intranets d'entreprise, les plateformes de messagerie Web, les bases de données, les plateformes bancaires en ligne et les services qui nécessitent généralement un mot de passe ou d'autres moyens d'authentification.

Ceux-ci sont trouvés et accessibles directement avec une URL ou une adresse IP, et sont cachés derrière des pare-feu, des paywalls et des formulaires HTML. Étant donné que toutes ces autres pages sont incluses dans le Deep Web, celui-ci est en réalité bien plus vaste que l’Internet classique (également connu sous le nom de Clear Web).

Comment accéder au Dark Web en toute sécurité

La principale passerelle vers le Dark Web est le navigateur Tor. 477Il s'agit d'un réseau crypté de relais bénévoles à travers le monde à travers lequel transitent les connexions internet des utilisateurs.

Bien que les relais fassent partie intégrante de ce qui rend Tor anonyme, ils peuvent également entraîner des connexions lentes. . En effet, plutôt que de vous connecter directement au serveur du site Internet auquel vous souhaitez accéder, il faut d'abord passer par les relais, souvent volontairement disséminés aux quatre coins du globe. De plus, comme le système est décentralisé, tous les relais n'ont pas le même processeur, ce qui signifie que même si certains sont rapides et puissants, d'autres peuvent fonctionner à la vitesse d'un escargot.

Le moyen le plus simple de parcourir les pages Web consiste à télécharger et à installer le package du navigateur Tor. Les URL Tor se terminent par le suffixe .onion . Contrairement aux sites Web .com, les URL sont généralement complexes et difficiles à mémoriser, et les sites Web modifient souvent leurs URL afin d'échapper à la détection et aux attaques DDoS.

Lorsque vous êtes sur le Dark Web, les FAI – et par extension, le gouvernement – ne pourront peut-être pas voir votre activité, mais ils sauront que vous êtes sur le réseau Tor. Cela suffit à faire sourciller certains pays.

C'est pourquoi nous vous recommandons d'accéder à Tor en utilisant un VPN. De cette façon, votre trafic Internet est acheminé via le VPN avant de passer par le réseau Tor et enfin d'atteindre sa destination. Avec cette méthode, votre FAI ne voit que le trafic VPN crypté et ne saura pas que vous êtes sur le réseau Tor .

Le principal problème lié à l’utilisation de Tor sur un VPN est que vous devez faire confiance à votre fournisseur VPN, car celui-ci peut voir que vous utilisez Tor. Pour atténuer ce problème, utilisez un VPN qui n'enregistre pas vos activités et connectez-vous à votre VPN avant d'ouvrir le navigateur Tor .

Utilisez ces étapes comme guide

Étape 1. Procurez-vous un bon service VPN

Cela signifie qu'il ne conserve pas de journaux, qu'il n'y a pas de fuite DNS, qu'il est rapide, qu'il est compatible avec Tor et qu'il accepte (de préférence) Bitcoin comme moyen de paiement.

Nous recommandons Nordvpn ou Express VPN comme le meilleur VPN disponible sur le marché avec ses fonctionnalités étonnantes et son cryptage de qualité militaire.

Étape 2 : Téléchargez et installez le pack du navigateur Tor

Avant de le faire, vérifiez que votre VPN fonctionne . Assurez-vous également de télécharger Tor depuis le site Web officiel du projet Tor. 344

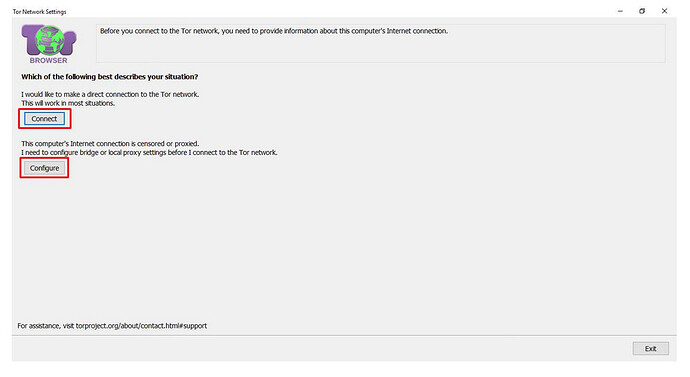

Une fois installé, recherchez le dossier Tor Browser et cliquez sur le fichier « Démarrer le navigateur Tor » qu'il contient.

Une nouvelle fenêtre s'ouvrira vous demandant de cliquer soit sur le bouton « Connecter » ou « Configurer ». Cliquez sur l'option « Connecter » pour ouvrir la fenêtre du navigateur.

Étape 3. Commencez à parcourir les sites Web .onion

Lorsque vous ouvrez Tor sur votre ordinateur, vous serez automatiquement dirigé vers le moteur de recherche DuckDuckGo. Bien que DuckDuckGo soit conçu pour offrir une confidentialité et un cryptage supplémentaires lors de la recherche sur le Web, vous ne devriez pas le considérer comme la version Web sombre de Google.

C'est parce que même dans Tor, DuckDuckGo recherche sur le Web clair . Cela signifie que si vous effectuez une recherche par mot clé, vos résultats seront fondamentalement les mêmes que ceux que vous trouveriez sur Internet classique.

Heureusement, il existe des moteurs de recherche du Dark Web (mentionnés à la fin) qui vous amèneront vers des sites .onion . Ceux-ci inclus:

- Bienvenue sur les liens Dark Web ( http://bznjtqphs2lp4xdd.onion/ 610)

- Bougie ( http://gjobqjj7wyczbqie.onion/ 235)

- pas le Mal ( http://hss3uro2hsxfogfq.onion/ 161)

Assurez-vous simplement de toujours activer votre VPN avant d'ouvrir Tor et de démarrer une session de navigation sur le Web .

Le Dark Web n'est pas réservé aux criminels

L’anonymat offert par le Dark Web est certainement attrayant pour ceux qui cherchent à acheter ou vendre des biens illégaux tels que des drogues, des armes ou des données volées.

Mais il existe aussi des raisons légitimes d’utiliser le Dark Web. Au cours des dernières années, il a gagné en popularité en tant que refuge pour les lanceurs d'alerte, les militants, les journalistes et autres personnes qui ont besoin de partager des informations sensibles, mais qui ne peuvent le faire ouvertement par crainte de persécutions politiques ou de représailles de la part de leur gouvernement ou d'autres puissants. acteurs.

La police et les agences de renseignement l'utilisent également pour surveiller les groupes terroristes et garder un œil sur les cybercriminels . De plus, les services informatiques des entreprises explorent fréquemment le Dark Web à la recherche de données volées et de comptes compromis, et les particuliers peuvent l'utiliser pour rechercher des signes d'usurpation d'identité.

Dans de nombreux cercles, le Dark Web est devenu synonyme de liberté sur Internet , d’autant plus que les États-nations continuent de le réprimer. Il accueille désormais un certain nombre d'organisations médiatiques impliquées dans le journalisme d'investigation, comme ProPublica. 27et l'interception 16. Plus particulièrement, WikiLeaks 44– le site Web qui publie des documents officiels classifiés – possède également un domicile sur le Dark Web. Même Facebook y maintient une présence afin de se rendre accessible dans les pays où il est censuré par le gouvernement.

Surfer sur le Dark Web n'est pas illégal, mais cela peut être dangereux

Vous ne pouvez pas être accusé d'une infraction pénale pour une simple recherche sur le Dark Web, mais vous pouvez avoir des ennuis si vous l'utilisez pour mener des activités illégales ; Les gros titres sur les opérations policières impliquant le Dark Web et la pédopornographie, la drogue ou les pirates informatiques déversant des données volées ne sont pas rares.

De plus, l’anonymat du Dark Web le rend également notoirement risqué. Comme il n’y a aucune surveillance, le site regorge d’escrocs. Cela dit, on peut assurer sa sécurité en suivant simplement les mêmes règles de sécurité de base qui s'appliquent au Web normal : soyez toujours prudent avec les liens sur lesquels vous cliquez car certains peuvent être trompeurs, et évitez les sites ou les liens qui font de la publicité illégale, dérangeante ou dangereuse. contenu que vous ne voulez pas voir.

Le navigateur Tor est-il complètement anonyme ?

En 2014, le FBI – avec l’aide de chercheurs de l’Université Carnegie Mellon – a développé un exploit basé sur une faille JavaScript de Firefox qui a réussi à désanonymiser certains utilisateurs de Tor, y compris les opérateurs du célèbre site Web Silk Road. Bien que la vulnérabilité qui a permis ces attaques ait été corrigée quelques jours après sa découverte, l'incident a néanmoins fait craindre aux utilisateurs de Tor qu'elle ne soit finalement pas sécurisée à 100 % .

De même, en octobre 2017, la société de sécurité We Are Segment a identifié une vulnérabilité dans Tor qui affectait certains utilisateurs Mac et Linux. Cette vulnérabilité, connue sous le nom de TorMoil, provoquait une fuite d'adresses IP lorsque les utilisateurs accédaient à des URL commençant par file://, plutôt que http:// ou https://. We Are Segment a informé les développeurs de Tor, qui ont rapidement corrigé l'erreur en mettant à jour vers une nouvelle version du navigateur Web.

Afin de résoudre ces problèmes, le projet Tor a récemment amélioré la sécurité et la confidentialité en renforçant son cryptage . Il donne également aux développeurs Web les outils nécessaires pour créer des sites Darknet totalement anonymes (appelés services cachés ou points de rendez-vous) qui ne peuvent être découverts que par ceux qui connaissent l'URL du site.

Affaires pénales impliquant le Dark Web

Même si nous pensons que le Dark Web devrait être utilisé pour promouvoir la liberté d'expression et contourner la censure, il est indéniable que la presse a tendance à se concentrer sur les activités les plus louches qui s'y déroulent. Voici quelques-unes des histoires les plus médiatisées de ces dernières années :

- Silk Road : Peut-être plus que tout autre site Web, le Dark Web rappelle Silk Road. Silk Road a commencé comme l'invention d'un idéaliste libertaire qui voulait vendre des champignons cultivés sur place contre du Bitcoin, et a fini par accueillir 1,2 milliard de dollars de transactions impliquant des drogues, des armes à feu, des coups sûrs, de la fausse monnaie et des outils de piratage. Cinq des coups sûrs étaient commandé par le créateur du site, Ross Ulbricht, connu sur Silk Road sous le nom de Dread Pirate Roberts. Ulricht a finalement été arrêté à cause d'un ancien message sur un site Web régulier dans lequel il faisait la promotion de Silk Road à ses débuts. Son erreur : utiliser sa véritable adresse email.

- AlphaBay : Suite à la fermeture de Silk Road, AlphaBay est devenu le marché le plus important du Dark Web. Quand AlphaBay est tombé en panne en 2017, c'était à cause de faux pas de sécurité encore plus élémentaires que ceux du Dread Pirate Roberts. Entre autres bévues, le fondateur Alexandre Cazes a utilisé son adresse email légitime pour les communications sur le site ( pimp_alex_91@hotmail.com ), conservée plusieurs portefeuilles de crypto-monnaie non cryptés s'ouvrent en permanence et réutilisent le même pseudonyme sur et hors du Dark Web. Et lorsque les flics sont entrés chez lui en Thaïlande pour l'arrêter, il a été connecté au serveur AlphaBay avec le nom d'utilisateur « admin ». L'ordinateur était déverrouillé et non crypté et contenait des fichiers texte contenant les mots de passe utilisés sur le site, ainsi qu'un document répertoriant le type et l'emplacement de tous ses avoirs financiers et intitulé en gras « VALEUR NET TOTALE ». Quelques jours après son arrestation, Alex Cazes a été retrouvé mort dans sa cellule de prison, apparemment suicidé.

- L'affaire Playpen : Bien qu'il n'ait existé que pendant sept mois, le site de pédopornographie Playpen a réussi à rassembler 215 000 utilisateurs avant que le FBI n'accède à son serveur hôte via des informations fournies par un organisme d'application de la loi étranger (qui n'a pas été publiquement identifié). Après avoir simplement fermé le site, le FBI a continué à l'héberger sur ses propres serveurs pendant deux semaines, durant lesquelles il a utilisé une application Flash pour capturer 1 300 adresses IP appartenant aux visiteurs du site. Cela a conduit à l'arrestation de près de 900 utilisateurs à travers le monde, dont le créateur de Playpen, Steven Chase (qu'il brûle en enfer).

- L'affaire Ashley Madison : En 2015, le groupe de hackers Impact Team a piraté un site de rencontre pour relations extraconjugales appelé Ashley Madison. Les pirates ont menacé de divulguer les informations personnelles des utilisateurs à moins que le site Web et son site sœur, establishment Men, ne soient fermés. Un mois plus tard, alors que le délai n'était pas respecté, l'Impact Team a commencé à publier des données sur le Dark Web. Au cours de plusieurs dumps, des informations ont été révélées, notamment les adresses e-mail et IP de 32 millions de membres, les correspondances e-mail des PDG de la société mère d'Ashley Madison, et le code source du site Web. La motivation déclarée du pirate informatique était 1) une objection à l'objectif principal du site et 2) la pratique du site consistant à forcer les utilisateurs à payer pour supprimer leurs comptes (qui, même à l'époque, n'étaient pas entièrement effacé des serveurs). Comme Ashley Madison n'avait pas besoin de vérification de l'e-mail pour créer un profil, il aurait été facile de créer des comptes en utilisant l'adresse e-mail de quelqu'un d'autre, puis de l'utiliser pour les extorquer. Même si nous ne savons toujours pas qui est responsable de l'attaque, on peut supposer qu'il s'agit d'une personne affectée par ces mauvaises pratiques de sécurité.

Étapes de sécurité bonus pour le Dark Web

NE modifiez PAS la taille de la fenêtre du navigateur TOR, sauf si vous aimez vivre dangereusement. Les FEDS ont des programmes qui peuvent faire correspondre les identités sur des choses aléatoires telles que le temps passé en ligne et d'autres choses avec la taille de la fenêtre du navigateur, je ne vous chie pas. Si vous ne changez pas la taille, c'est la même chose que la plupart des autres personnes.

Vous DEVEZ utiliser un VPN chaque fois que vous êtes connecté au réseau TOR

N'oubliez pas que TOR n'est pas nécessairement 100 % anonyme, vous devez désactiver JavaScript dans les paramètres du navigateur Web sombre pour vous aider. Consultez nos outils de confidentialité et d’information 97pour des astuces supplémentaires.

Déconnectez votre webcam ou bloquez la caméra avec du ruban adhésif noir. Les pirates et les gouvernements ont des moyens d'accéder à votre ordinateur et d'allumer la vidéo et les caméras. Des images intimes de vous peuvent être utilisées à des fins de chantage ou d'extorsion, ou pire encore, utilisées par le gouvernement fédéral.

Débranchez votre microphone ou couvrez-le avec du ruban adhésif pour bien l'étouffer. Il en va de même pour le microphone que pour la caméra, la dernière chose que vous souhaitez est d'être enregistré en train de dire des choses incriminantes à la maison. Il n’est même pas nécessaire que ce soit sur le dark net. Même le créateur de Facebook, Mark Zuckerberg, le fait car il connaît les dangers.

N'utilisez JAMAIS votre vrai nom, vos photos, votre adresse e-mail ou même le mot de passe que vous avez déjà utilisé sur le dark web. C'est le moyen le plus rapide d'être suivi. Utilisez un e-mail anonyme 77compte / applications de messagerie sécurisées 41et des pseudonymes qui n'ont rien à voir avec vous et que vous n'avez jamais utilisés auparavant.

Si vous utilisez TOR sur le dark web pour autre chose que regarder de jolies photos de chatons, vous devriez réfléchir sérieusement à votre vie privée et à votre sécurité.

Enfin, nous encourageons tous ceux qui utilisent le Dark Web à le faire de manière responsable. Restez en sécurité et assurez-vous que votre VPN est connecté !

Moteurs de recherche sur le Dark Web

- Personnes 368

- Ma vie 96

- Yippy 35

- SurfWax 44

- Torche 51

- Google Scholar 56

- CanardCanardAller 56

- Éblouir 23

- Pas méchant 82

- Page de démarrage 25

- Machine de retour 33

- Bougie 235

- Moteur de recherche Web profond Ahmia 68

- Moteur de recherche Searx 57

Marchés du Darknet

- Marché d'Agartha

- Marché d'Apollon

- Marché Berlusconi

- Marché de la cryptonie

- Marché Empire

- Marché Genèse

- Marché des cauchemars

- Marché de Tochka

- Marché aux briques jaunes

(Il suffit de les rechercher sur Google)

Outils OSINT sombres

Énorme collection de liens Deep Web Onion

- Liste de liens impressionnants Deep Web 7839 [Tableau non censuré] 595

- Collections de liens Deep Web Onion – Sites Dark Net 272(Mon Pastebin)

DarkWeb 101 - Anonymat

1. Nettoyer l'ordinateur

Vous pouvez utiliser Windows ou Linux pour vous connecter au Dark Web.

Effacez le cache, les trackers, les cookies, les virus et les logiciels publicitaires actuellement sur votre ordinateur avec les outils suivants.

Outils de nettoyage (supprime le cache, l'historique, les cookies, etc.)

- CCleaner 92(les fenêtres)

- Eau de Javel 23(Linux)

Supprimer les logiciels malveillants, les PUP et les logiciels publicitaires

- Malwarebytes 32& Adwcleaner 42(Les fenêtres)

- ClamAV 17, Lynis et RKhunter (Linux)

Exécutez des commandes Windows/Linux pour vérifier et réparer l'intégrité des fichiers système

- sfc/scannow 53pour Windows (Exécuter l'invite de commande en tant qu'administrateur)

- debsums 4pour Linux (Pour installer « apt install debsums » puis exécuter le programme « debsums -s »)

Une fois toutes les analyses terminées, redémarrez votre système et passez à l'étape 2 ( #Install Tools)

2. Installer les outils

Outils indispensables

- Obtenez un VPN

- Téléchargez le dernier navigateur TOR 344

- Installez des extensions de navigateur et maximisez la sécurité du navigateur

- Modifiez votre DNS manuellement en utilisant une adresse IP DNS non censurée 218

Outils d'anonymat supplémentaires/facultatifs pour plus de sécurité

- Proxy Redsocks 67

- Chaînes proxy 18

- Kalitorifier 19

- Exiftool 15

- Système d'exploitation Tails 32

- Système d'exploitation Whonix 25

3. Créer une fausse identité

Si vous utilisez des services sur le dark web, vous devrez certainement créer une fausse identité qui n'a rien de commun avec votre vie réelle.

Les services ci-dessous s'adressent à toute personne souhaitant protéger son identité en ligne.

Avant de vous inscrire aux services gratuits ci-dessous, assurez-vous d'être connecté à votre navigateur VPN et TOR. 344déjà.

Gardez à l’esprit que chaque fois que vous créez un compte sur un site Web ou que vous vous connectez à un service, votre adresse IP publique est déjà enregistrée. > Revenez à l'étape 1 pour nettoyer et nettoyer votre machine. Connectez-vous ensuite à votre VPN et TOR pour créer votre fausse identité en ligne avec les services ci-dessous.

Générateur de profil de nom

Services de messagerie cryptés

Applications de messagerie cryptée

Outils de cryptage

- Fille intelligente 40– Outil PGP en ligne

- CyberChef 31– Outil de cryptage d’applications Web

- Cléopâtre 11avec GPG4win 6

- Véracrypte 9

Prêt pour l'action > Après avoir terminé toutes les étapes, vous êtes maintenant prêt à vous promener sur le dark web.

- Obtenir le lien

- X

- Autres applications

Commentaires

Enregistrer un commentaire

🖐 Hello,

N'hésitez pas à commenter ou vous exprimer si vous avez des trucs à dire . . .👉