💥 Tips and Tools for Google Hacking *°

Qu'est-ce qu'un Google Hack ?

Plus ces robots deviennent puissants et complexes, plus ils couvrent un serveur présenté au Web. Plus ces robots d'exploration deviennent vigoureux et progressés, plus ils peuvent couvrir un serveur publiquement ouvert. Par conséquent, toutes les données ouvertes par inadvertance via un serveur Web ou une application Web seront immédiatement récupérées par un index Web. Les données sensibles individuelles, telles que les numéros de sécurité, les numéros Visa et les mots de passe, sont un type de données sensibles, mais elles incluent également des données sensibles spécialisées et d'entreprise, telles que les dossiers clients, les documents RH. de l'organisation ou des équations mystérieuses placées gravement sur un serveur. . Le robot d'exploration Web collecte également des données susceptibles de révéler des failles d'application, telles que des messages erronés contenus dans la réponse du travailleur à la sollicitation de l'internaute, des publications dans l'index, etc. sont accessibles à tous en utilisant les termes de recherche appropriés.

Bien que le terme établi inclut le colossal outil de recherche sur le Web Google, nous considérons que la portée de cette attaque inclut tous les robots d'exploration Web disponibles, notamment Yahoo!, Ask.com, LiveSearch et autres.

Parmi les exemples authentiques d'informations répandues sur le Web et découvertes par Google, citons SUNY Stony Brook, où les informations personnelles de 90 000 personnes ont été compromises lorsque les données ont été publiées par erreur sur le Web, Jax Federal Credit Union, où Google a obtenu des données d'un site Web associé. avec l'organisation spécialisée en impression JFCU et l'échange du comité municipal de Newcastle-upon-Tyne sur les subtilités individuelles de quelques milliers d'occupants.

Il existe une multitude d'actifs disponibles qui fournissent des conditions puissantes à utiliser avec Google Hacking. La source la plus connue est probablement Johnny's I Hack Stuff. Google Hacking Database, qui comprend une liste complète de termes utilisés pour rechercher sur le Web des documents contenant des certifications de confirmation, des codes d'erreur, des enregistrements et des serveurs faibles et l'emplacement du serveur Web.

De plus, l’acte malveillant de Google Hacking peut être utilisé comme outil de propagation rapide de codes malveillants. SantyWorm, un destructeur de paramètres régionaux Web bien connu, a exploité une faille spécifique de PHP. Le SantyWorm s'est propagé aux machines faibles en les recherchant sur Google et en les contaminant.

Base de données de piratage Google

Une infusion SQL sur n'importe quelle plate-forme peut être effectuée en 0,2 seconde Google en utilisant Google. Les dorks, ou google dorks, sont des termes de forme inhabituelle envoyés à Google en guise de contribution. Ces abrutis peuvent être utilisés pour découvrir des serveurs faibles sur Internet, pour rassembler des informations délicates, des enregistrements faibles transférés, des sous-zones, etc. Une utilisation viable de Google Hacking peut rendre l'interaction pentest considérablement plus simple.

Descriptions des classifications

- Tractions

Questions qui peuvent aider un agresseur à s’implanter sur un serveur Web.

- Détection du serveur Web

La merveilleuse capacité de Google à dresser le profil des travailleurs du Web.

- Répertoires délicats

Assortiment de sites partageant des répertoires délicats.

- Fichiers contenant le nom d'utilisateur

Les documents contiennent des noms d'utilisateur, mais pas de mots de passe.

- Données délicates

Documents Contenant par exemple des mots de passe, des noms d'utilisateur, des renforts, des données délicates, des fichiers de configuration.

Faiblesses pour contourner les efforts de sécurité des applications.

- Fichiers faibles

Documents faibles que Google peut découvrir sur les sites Web.

- Fichiers contenant des mots de passe

Les enregistrements contiennent des mots de passe.

- Serveurs faibles

Les recherches révèlent des travailleurs présentant des vulnérabilités explicites.

- Pages contenant des portails de connexion

Pages de connexion pour différentes administrations, porte d'entrée d'un site aux capacités plus délicates.

- Messages d'erreur

Messages d'erreur verbeux qui intègrent par exemple un nom d'utilisateur, une clé secrète…

- Avis et vulnérabilités

Les recherches trouvent des travailleurs faibles, différents messages d'avertissement de sécurité et, en règle générale, portent sur des éléments ou des versions explicites.

- Données d’organisation ou de vulnérabilité

Contient des éléments tels que un pare-feu , un pot de miel , des journaux IDS, des données réseau…

- Fichiers contenant des informations juteuses

Pas de nom d'utilisateur ni de mot de passe, mais des éléments néanmoins intrigants.

- Différents appareils en ligne

Contient des éléments comme des imprimantes, des caméscopes et un large éventail d'objets sympas.

- Informations sensibles sur les achats en ligne

Enquêtes qui peuvent révéler des informations d'achat sur le Web telles que des informations sur les clients, les fournisseurs, les commandes, les données de carte de paiement…

Administrateurs et symboles logiques de recherche Google

Les attaquants peuvent utiliser des administrateurs cohérents pour la recherche Google, tels que AND, NOT ou potentiellement (sensible à la casse), tout comme des administrateurs tels que – et *. Plus d’informations sur ces gestionnaires peuvent être trouvées dans la liste qui suit.

- ET ou +

Représentation : Utilisé pour incorporer des mots d’ordre. Chacun des slogans doit être trouvé.

Modèle : web ET application ET sécurité, web +application +sécurité

- PAS ou –

Représentation

: Utilisé pour barrer les slogans. Chacun des slogans doit être trouvé.

Modèles

: application web NON sécurité, application web – sécurité

OU ou |

Représentation

: Utilisé pour incorporer des slogans où il est possible qu'un mot d'ordre soit coordonné. Il faut trouver chacun des mots d'ordre.

Modèles

: application web OU sécurité, application web |sécurité

Tilde (~)

Représentation

: Utilisé pour incorporer des équivalents et des mots comparatifs.

Modèles

: application web ~sécurité

- Citation doublée

("")

Représentation

: Utilisé pour incorporer des correspondances définies.

Modèles

: "

sécurité des applications web

"

Période (.)

Représentation

: Utilisé pour incorporer des atouts à un seul personnage.

Modèles

: sécurité des applications .eb

Astérik (*)

Représentation

: utilisé pour incorporer des cas spéciaux d'un seul mot.

Modèles

: web * sécurité

Parenthèse (())

Représentation

: Utilisé pour regrouper les questions

Modèles

: ("sécurité web" | websécurité)

Identifiant des opérateurs Google Dorks

Les administrateurs Google de haut niveau offrent au client d'optimiser davantage les listes indexées. Ce qui suit est le cadre linguistique des administrateurs de pointe.

L'administrateur, les deux points (:) et la capture parfaite à examinateur sont les trois parties de la structure linguistique. L'utilisation d'instructions doubles peut être utilisée pour incorporer des espaces (").

Le modèle mentionné ci-dessus est reconnu par Google, qui restreint la recherche en fonction des informations fournies. Par exemple, Google recherchera le fichier de chaîne de dans le titre d'un site (il s'agit du titre par défaut utilisé par le serveur HTTP Apache pour les publications de catalogue) et limitera la recherche aux documents SQL répertoriés par Google à l 'aide de la requête d'enquête récemment citée intitle : "index de" type de fichier :sql.

Commençons par examinateur les incroyables gestionnaires de recherche Google qui sont responsables de ces mots de recherche de piratage Google puissant.

Dans le cas où un programmeur souhaite rechercher dans un champ autre que l'URL, le texte qui l'accompagne peut être sous-titré avec succès :

titre :

URL :

dans le texte :

définir :

site:

annuaire :

Des plans:

livre :

grenouille :

information:

film:

climatique :

en rapport:

connecteur :

Ces alternatives aident un programmeur à révéler des données sur un site qui ne sont pas immédiatement visibles sans Google Dork. Ces options offrent également des moyens d'explorer le Web pour trouver du contenu difficile à retrouver.

Comment empêcher les attaques de pirates Google

Malheureusement, étant donné que les données confidentielles sont accessibles au public sur Internet et donc accessibles via un index Web, un chercheur de données expert mettra presque inévitablement la main dessus, puisque le piratage de Google est essentiellement une technique de surveillance utilisée par les attaquants pour détecter les vulnérabilités et les erreurs de configuration attendues. Dans tous les cas, quelques précautions peuvent être prises pour éviter les incidents liés à l'index web. Pour éviter cela, il faut s'assurer qu'un outil de recherche sur le Web ne collecte pas de données sensibles. Un pare-feu d'application Web réalisable devrait inclure une fonctionnalité hautement configurable, telle que la possibilité d'associer des adresses IP spécialisées des clients à partir d'index Web ou une variété d'outils de recherche Web avec des conceptions de sollicitations et de réponses qui tracent des données sensibles, par exemple, un organisateur non public. des noms comme "/et ainsi de suite" et des dessins qui ressemblent aux numéros de Visa, puis en obstruant les réponses s'il ya un risque de déversement. Les actifs de Johnny's I Hack Stuff contiennent même plusieurs exemples de documents.

La découverte d'informations sensibles apparaissant dans une recherche sur le Web implique de vérifier régulièrement sur Google pour voir si des données ont été divulguées. Des appareils accessibles uniquement sur cette entreprise, par exemple GooScan et Goolag Scanner, peuvent être trouvés sur Internet.

Choses à noter

Le piratage de l'outil de recherche sur le Web Google ou d'autres éléments Google n'est pas appelé « piratage Google ». Google, quant à lui, accueille favorablement les programmeurs au chapeau blanc et offre des primes si vous parvenez à renforcer la sécurité de leurs applications Web en les piratant.

Puisqu'il affecte tous les robots d'exploration du Web, le piratage de Google peut en réalité être qualifié de piratage des moteurs de recherche. Les demandes explicites pour d'autres outils de recherche sur le Web peuvent bien entendu être exceptionnelles.

Conclusion

Google Hacking n'est pas seulement un moyen fantastique de rechercher et d'afficher des pages de sites Web sans être présenté aux systèmes ciblés, mais c'est également une méthode légitime pour révéler des données au cours d'une période typique de collecte d 'informations lors d'une agression. Il s'agit d'une exigence incontestable pour la plupart des évaluations

de sécurité de l'information

et peut donner des résultats extraordinaires lorsqu'elle est exécutée correctement. De nombreuses questions sont ouvertesment posées dans la GHDB pour que quiconque puisse les trouver et les analyser, tandis que des tests explicites et personnalisés par rapport aux destinations peuvent être effectués à l'aide d'administrateurs avancés.

Le « Google Hacking » : utiliser Google pour la recherche précise d’informations

La puissance du moteur de recherche le plus populaire au monde permet de rechercher très facilement et simplement des informations précieuses de haute qualité.

Google corrige automatiquement l’orthographe de certains mots, il recherche également des mots synonymes, il permet d’être alerté à l’apparition d’un nouveau contenu.

Mais il permet de faire encore bien d’autres choses, notamment pour la recherche d’informations liées à la sécurité de son compte, de son entreprise et simplement de sa vie privée.

En effet un autre point fort de Google se situe au niveau des mots-clés spéciaux aussi appelés opérateurs de recherche. Ils permettent par exemple d’exclure un résultat ou d’en rechercher un sur un site précis uniquement.

L’article d’aujourd’hui vous aidera à utiliser tout le potentiel de Google afin de trouver plus rapidement ou plus précisément des informations qu’on recherche tous les jours.

Et si cela vous vient à l’esprit, sachez que Google est suffisamment intelligent pour détecter une recherche suspecte d’informations trop sensibles. Ne le faites pas, si vous connaissez l’affaire Bluetouff vous savez pourquoi.

Que pouvons-nous faire avec Google en plus d’une recherche « normale » ?

On peut obtenir les prévisions météo :

météo Strasbourg

On peut faire des calculs :

2+2

ou obtenir les graphiques des fonctions :

2*x +5

On peut convertir des unités :

15 pouces en cm

…de toutes sortes…

15 dollars en euro

On peut rechercher des films :

film: Avengers

On peut définir des termes :

définir: hacker

On peut également suivre son colis en mettant le numéro correspondant.

Et bien d’autres ! en fait vous trouverez la liste complète ici : http://www.google.fr/intl/fr/help/features.html

Sachez d’ailleurs que ces mots sont utilisables dans d’autres langues, par exemple pour définir et film je pouvais utiliser define et movie en anglais.

Google donne d’autres astuces ici http://www.google.com/insidesearch/tipstricks/index.html

Et moi j’en donne aussi d’autres ici : Apprendre à utiliser Google

Le Google Hacking en pratique

Entrons dans les détails plus avancés du Google Hacking avec un panel d’opérateurs de recherche ou de mots clés spécifiques.

En entourant une expression par deux doubles guillemets il est possible de rechercher cette expression exactement :

"antivirus Windows 11"

Google cherchera donc toutes les pages web qui contiennent exactement l’expression « antivirus Windows 11 » on devine bien qu’il s’agira d’obtenir des versions d’antivirus spécifiques à Windows 11.

L’opérateur tiret (-) :

logiciel de surveillance -webcam

Le moins (ou tiret) permet d’exclure un terme de recherche.

Dans cet exemple, il s’agit de rechercher des logiciels de surveillance qui ne concernent pas la surveillance par webcam.

Le mot clé inurl :

inurl:Expression

Le mot clé inurl permet de chercher une expression contenue dans une URL.

Le mot clé intitle :

intitle:Expression

Le mot clé intitle permet de rechercher une expression dans le titre d’une page web.

Le mot clé site :

site:www.SiteWeb.com Expression

Le mot clé site permet de rechercher une expression contenue dans un site web particulier.

Pour rechercher sur des sites français uniquement :

site:.fr Expression

L’astérisque :

"Apache version 2.*"

L’astérisque est le caractère joker, les résultats correspondront à toutes les phrases qui commencent exactement par « Apache version 2.» et qui auront n’importe quelle expression à la place de l’étoile. Typiquement toutes les versions 2 de Apache.

Les différentes techniques peuvent bien entendu être combinées comme dans ce dernier exemple où l’astérisque est placée à l’intérieur des guillemets.

Le mot clé filetype équivalent à ext:

filetype:pdf apprendre Pyhton

filetype signifie type de fichier et permet de rechercher un fichier spécifique selon son extension.

L’opérateur OR (en majuscule) :

manger OR boire

Ce mot clé permet de rechercher l’une ou l’autre des expressions mais pas forcément les deux en même temps. On a donc l’équivalent de deux recherches simultanées comme si vous recherchiez l’une après l’autre. (Google fait un AND par défaut).

L’opérateur ~ :

~vacances

Il s’agit de l’opérateur « synonyme », qui recherchera donc les expressions sémantiquement proches, comme « voyages » dans ce cas.

Alternativement vous pouviez taper « synonyme vacances ».

L’opérateur ip:

ip:xxx.xxx.xxx.xxx expression

Comme prévu, ce mot clé recherche une expression sur un adresse IP particulière.

Le Google Hacking appliqué au WebMarketing

Grâce à ces nombreux mots clés nous pouvons facilement prendre les devants sur la concurrence en analysant mieux le marché.

Le mot clé related :

related:www.leblogduhacker.fr

Ce mot clé demande de rechercher tous les sites liés.

Le mot clé inanchor :

inanchor:hacking

Ce mot clé permet de rechercher le texte des liens, comme Google Hacking dans cet exemple.

Le mot clé info :

info:www.leblogduhacker.fr

Affiche des informations plus ou moins techniques sur un site.

Le mot clé link :

link:www.leblogduhacker.fr

Ce mot clé affiche tous les sites qui font des liens vers un site donné.

Et enfin, Google prépare des opérateurs comme

#expression

Même principe que le hashtag sur twitter.

+pagegoogleplus

Rechercher une page Google Plus. À noter que ce terme, comme plusieurs autres cités peuvent disparaître dans le temps.

@Site

Rechercher un site sur les réseaux sociaux.

Et je le répète, il est possible de combiner tous ces mots clés !

Note:

Il est possible d’utiliser des mots clés comme allinurl, allintitle…etc. La seule différence c’est qu’avec ces derniers la recherche sera exacte.

Comment cacher nos informations privées

Nous avons parlé ici de Google Hacking, car même si nous n’avons volontairement pas parlé de moyens de trouver des informations « privées » (bien que publiques), il est possible de trouver des informations vous concernant avec une telle précision de recherche. Par exemple votre adresse e-mail, numéro de téléphone et identité en général.

Et si par mégarde vous avez laissé s’échapper un document confidentiel, que Google a pris soin d’indexer automatiquement, mieux vaut que personne ne le trouve ensuite.

Voici donc des astuces vous permettant d’empêcher l’indexation de Google :

- Empêcher le listing de répertoire

Pensez à éditer ou à placer un fichier .htaccess à la racine de votre site, et ajoutez y les lignes suivantes :

#on empêche le listing de tous les dossiers Options All -Indexes #Tant qu'a faire un protège son fichier .htaccess <Files .htaccess> order allow,deny deny from all </Files>

- Protéger un dossier par mot de passe

Empêcher le listing n’empêche pas une personne connaissant le nom de vos fichiers d’y accéder directement.

C’est pour cela que vous pouvez aussi demander un nom d’utilisateur et un mot de passe pour accéder à un dossier et aux fichiers à l’intérieur.

Le tutoriel suivant vous indique comment faire.

- Interdire l’indexation par les moteurs de recherche

Placez un fichier appelé robots.txt à la racine de votre site web et placez y le code suivant :

User-agent: * Disallow: /cgi-bin/ Disallow: /tmp/ Disallow: /~michel/

Ce code va interdire l’accès aux dossiers /cgi-bin/, /tmp/ et /~michel/ par les robots d’indexation. Mais pas par l’être humain pour autant !

Si vous n’avez pas accès à la racine de votre site web ou si vous souhaitez empêcher l’indexation d’une page précise, placez simplement le code suivant entre les balises <head> et </head> de votre page :

<META NAME="robots" CONTENT="noindex,nofollow">

Si jamais il est trop tard vous pouvez demander à Google de désindexer une page : https://support.google.com/webmasters/answer/164734?hl=fr

Veillez quoi qu’il arrive à bien faire attention à tous les fichiers privés que vous seriez amenés à partager sur internet. Cela reste la meilleure solution d’éviter tous problèmes.

Ressource supplémentaire : comment débuter en hacking

Voici un guide d'astuces Google simples que vous ne connaissez peut-être pas.

Réouverture rapide avec CTRL + MAJ + T

Vous avez accidentellement fermé un onglet ? Pas de soucis. Dans Google Chrome, appuyez simplement sur « CTRL + MAJ + T » et votre onglet fermé réapparaîtra. C'est un moyen rapide de récupérer les onglets perdus sans avoir à fouiller dans votre historique.

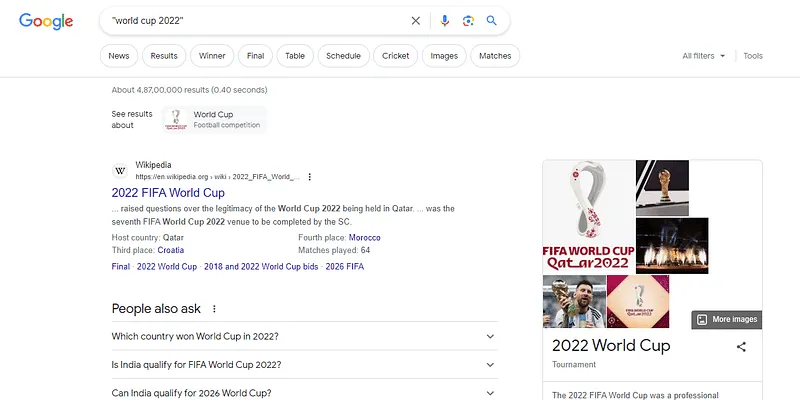

Utilisez les « guillemets » pour une recherche exacte

Pour une recherche plus précise, utilisez les guillemets. Si vous tapez « coupe du monde 2022 » avec les guillemets, Google ne vous montrera que les résultats contenant cette expression exacte. Cela rend votre recherche plus précise.

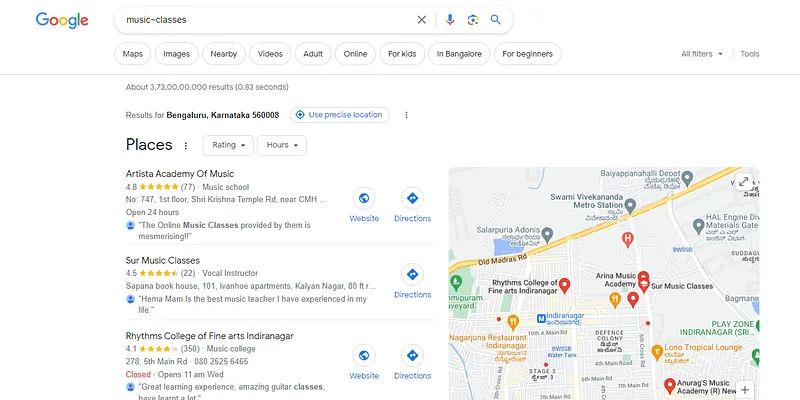

Trouver des synonymes avec le ~ Tilde

Si vous recherchez des mots similaires à votre recherche, utilisez le tilde ~. En tapant « musique~cours », Google affichera les résultats des cours de musique, mais aussi des cours de musique et du coaching.

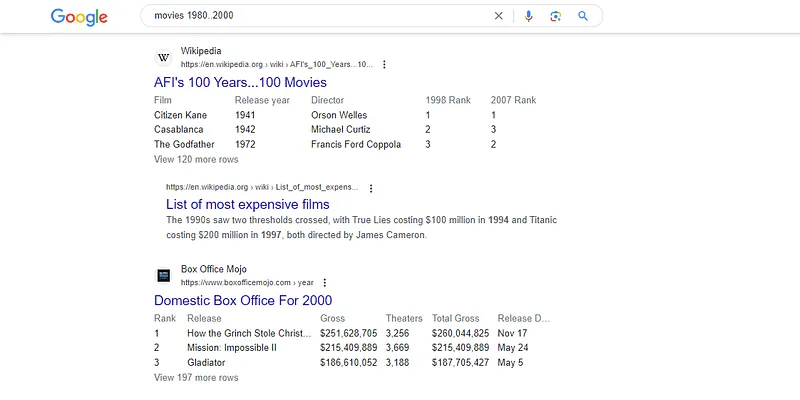

Rechercher des plages de numéros avec deux points (..)

Utilisez deux points (..) pour rechercher une plage de nombres. Par exemple, tapez « films 1980..2000 » et Google vous montrera les films sortis entre ces années. C'est un moyen rapide d'affiner votre recherche.

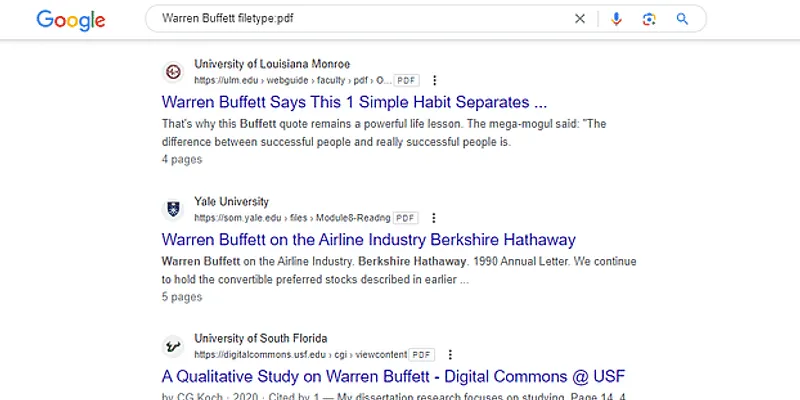

Utilisez FILETYPE : pour des fichiers spécifiques

Si vous recherchez un certain type de fichier, comme un PDF, tapez « filetype : » après votre recherche. Par exemple, tapez « Warren Buffett filetype:pdf » et Google ne vous montrera que les fichiers PDF concernant Warren Buffett.

Utiliser LOCATION : pour des endroits spécifiques

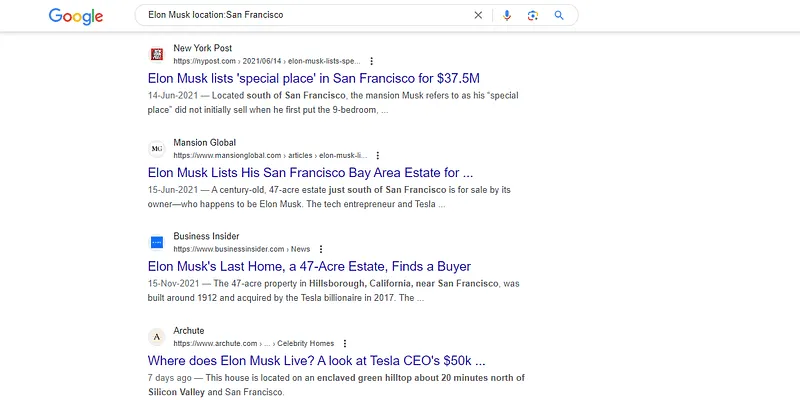

Si vous souhaitez des résultats sur un certain lieu, utilisez « location : ». En tapant « Emplacement d'Elon Musk : San Francisco », Google vous montrera uniquement les résultats sur Elon Musk à San Francisco.

Naviguez en privé avec CTRL + MAJ + N

Enfin, si vous ne souhaitez pas que Google se souvienne de ce que vous regardez, utilisez « CTRL + MAJ + N » dans Chrome. Cela ouvre une fenêtre de navigation privée dans laquelle Google ne suit pas votre historique. Parfait lorsque vous achetez des cadeaux surprises.

.

Alors voilà, des astuces simples de Google qui peuvent vous aider à trouver ce que vous cherchez plus rapidement et avec plus de précision.

A la pêche aux informations cachées

Depuis le début des moteurs de recherche un problème s’est posé : celui du référencement d’informations confidentielles. C’est le principe de la technique du “Google Hacking” qui utilise certaines expressions de recherche pour retrouver des fichiers et détails qui n’auraient pas dus être indexés. Certaines recherches ont été plus ou moins filtrées par Google au fil des années, mais d’autres restent activent et permettent de retrouver des contenus intéressants ! Quelques exemples….

Accéder à des caméras IP

Avec le développement des caméras “IP” et leur connexion au réseau Internet, il est désormais possible de tomber sur certains flux vidéos plus ou moins privés. Voici les expressions à utiliser pour différents types de caméras :

Axis : inurl:/view.shtml or inurl:view/index.shtml

Canon : sample/LvAppl/

MOBOTIX : control/userimage.html

FlexWatch : /app/idxas.html

JVC : intitle:”V.Networks [Motion Picture(Java)]”

Récupérer des listes d’adresses e-mails

Si vous vous êtes déjà demandé comment certaines sociétés récupères des millions d’adresses e-mails qu’elles revendent au plus offrant à des spammeurs, voici une des techniques qu’elles utilisent. Grâce à cette recherche n’importe qui peut accéder à une liste de fichiers Excel qui contiennent au total les coordonnées de milliers, voire millions d’individus.

Envie d’un film ou d’une musique ?

GeekOrama vous recommande de ne pas télécharger illégalement, mais il est bon de savoir que si vous stockez des films ou fichiers sur Internet, même si personne n’est censé avoir l’adresse, vous devenez coupable de piratage et diffusion de contenus protégés. Pour exemple, voici comment trouver des morceaux de Green Day par exemple

Pour les films, utilisez quelque chose de ce genre :

Même des mots de passe !

Qui vous a raconté que vos mots de passe sont gardés précieusement ? On lit quasiment toutes les semaines dans la presse que telle ou telle compagnie s’est fait pirater des milliers de comptes. Les techniques des pirates sont souvent plus sophistiquées, mais pas toujours. Une simple recherche Google peut ouvrir la porte à beaucoup de chose :

“Login: *” “password =*” filetype: xl

filetype:sql (“values * MD5″ | “values * password” | “values * encrypt”) date:12

Le terme “date:12″ utilisé dans la dernière expression indique au moteur de recherche que vous ne souhaitez que les résultat de moins de 12 mois.

Une liste plus exhaustive de Google Hacks pour retrouver des mots de passe est diponible ici, mais les possibilités sont infinies.

Mais que fait Google ?

Ces types de requêtes sont bien connus et existent depuis le début des moteurs de recherche et des critères de recherche avancée. Lors de la rédaction de cet article nous sommes tombés sur une page d’avertissement qui nous suspectait d’être un robot et nous demandait d’entrer un code captcha ?!

Voilà les protections que vous avez, en temps que webmasters, contre les petites oreilles indésirables des moteurs de recherche. En espérant que cet article vous sera utile pour mieux protéger vos informations sur le web.

Commentaires

Enregistrer un commentaire

🖐 Hello,

N'hésitez pas à commenter ou vous exprimer si vous avez des trucs à dire . . .👉