Comment trouver les sous-domaines d'un domaine en quelques minutes ?

La découverte des sous-domaines d'un domaine est une partie essentielle de la reconnaissance du piratage, et grâce aux outils en ligne suivants, qui facilitent la vie.

Avoir un sous-domaine non sécurisé peut entraîner un risque sérieux pour votre entreprise, et dernièrement, il y a eu des incidents de sécurité où le pirate a utilisé des astuces de sous-domaines.

Le plus récent était Vine , où l'intégralité du code était disponible au téléchargement à partir d'un sous-domaine vulnérable .

Si vous êtes propriétaire d'un site Web ou chercheur en sécurité, vous pouvez utiliser les outils suivants pour trouver les sous-domaines de n'importe quel domaine.

Outils de recherche de sous-domaines

Les outils de recherche de sous-domaines par l'API WhoisXML permettent aux utilisateurs de découvrir facilement les sous-domaines d'un nom de domaine. La gamme de produits de sous-domaines est alimentée par un référentiel complet qui comprend plus de 2,3 milliards d'enregistrements de sous-domaines avec plus d'un million de sous-domaines ajoutés quotidiennement.

Les outils permettent de rechercher n'importe quel nom de domaine cible et révèlent la liste de tous les sous-domaines trouvés pour le domaine avec les horodatages de la première fois que l'enregistrement a été vu et la dernière mise à jour pour un enregistrement spécifique.

La gamme de produits comprend un/un :

- API avec requêtes de sortie aux formats XML et JSON pour une intégration facile

- Flux de données avec des fichiers disponibles au format CSV unifié et cohérent, mis à jour quotidiennement et hebdomadairement. Téléchargez l' exemple CSV pour tester les données dans votre environnement

- Outil de recherche graphique qui crée des rapports avec des liens partageables

Consultez cette fiche produit pour savoir comment les données de sous-domaine de l'API WhoisXML peuvent répondre à des exigences de données spécifiques.

PI criminelle

Criminal IP est un moteur de recherche de sécurité OSINT prometteur doté d'un système de recherche révolutionnaire basé sur IP et d'une technologie de suivi. La recherche de domaine est une fonctionnalité IP criminelle qui analyse les domaines cibles en temps réel et fournit des informations exhaustives sur ce domaine avec un score de risque final à 5 niveaux, la détection de la probabilité de phishing, l'IP mappée, l'IP réelle, la pile technologique, la redirection, l'enregistrement DNS, certificats, etc...

Ce service présente l'avantage supplémentaire que l'analyse détecte les sous-domaines précédemment inconnus d'un certain domaine et les répertorie aux utilisateurs pour une visualisation facile. Une fois qu'une certaine URL est mise à analyser, chrome est lancé pour effectuer une analyse et une analyse basée sur l'IA, diagnostiquer si les URL sont malveillantes et doivent être bloquées en conséquence. Ce service fournit une recherche d'URL directe, une recherche par mot-clé précise et des filtres faciles à utiliser pour aider les utilisateurs à trouver ce dont ils ont besoin.

Benne à ordures DNS

DNSDumpster est un outil de recherche de domaine pour trouver des informations relatives à l'hôte. C'est le projet HackerTarget.com.

Pas seulement sous-domaine, mais il vous donne des informations sur le serveur DNS, l'enregistrement MX, l'enregistrement TXT et une excellente cartographie de votre domaine.

DOSSIER NM

Un outil en ligne pour trouver des sous-domaines en utilisant Anubis, Amass, DNScan, Sublist3r, Lepus, Censys, etc.

J'ai essayé NMMAPPER pour l'un des domaines, et les résultats étaient exacts. Allez-y et essayez-le pour vos travaux de recherche.

Sous-liste3r

Sublist3r est un outil python pour trouver des sous-domaines à l'aide d'un moteur de recherche. Actuellement, il prend en charge Google, Yahoo, Bing, Baidu, Ask, Netcraft, Virustotal, ThreatCrowd, DNSdumpster et PassiveDNS.

Sublist3r est pris en charge uniquement sur la version Python 2.7 et a peu de dépendances dans une bibliothèque.

Vous pouvez utiliser cet outil sur Windows, CentOS, Rehat, Ubuntu, Debian ou tout autre système d'exploitation basé sur UNIX. L'exemple suivant provient de CentOS/Linux.

- Connectez-vous à votre serveur Linux

- Télécharger la dernière Sublist3r

wget https://github.com/aboul3la/Sublist3r/archive/master.zip .Extraire le fichier téléchargé

unzip master.zip- Il va créer un nouveau dossier appelé "Sublist3r-master"

Comme je l'ai mentionné précédemment, il a les dépendances suivantes et vous pouvez l'installer à l'aide d'une commande yum.

yum install python-requests python-argparseVous êtes maintenant prêt à découvrir le sous-domaine à l'aide de la commande suivante.

./sublist3r.py -d yourdomain.com

Comme vous pouvez le voir, il a découvert mes sous-domaines.

Netcraft

Netcraft possède un grand nombre de bases de données de domaines, et vous ne voulez pas manquer cela pour trouver des informations sur les sous-domaines publics.

Le résultat de la recherche contiendra tous les domaines et sous-domaines avec des informations sur la première vue, le netblock et le système d'exploitation.

Si vous avez besoin de plus d'informations sur le site Web, cliquez sur le rapport sur le site et vous recevrez des tonnes d'informations sur les technologies, le classement, etc.

Détecter

Detectify peut analyser des sous-domaines par rapport à des centaines de mots prédéfinis, mais vous ne pouvez pas le faire sur un domaine que vous ne possédez pas.

Cependant, si vous avez autorisé un utilisateur, vous pouvez activer la découverte de sous-domaine dans la vue d'ensemble sous paramètres .

SubBrute

SubBrute est l'un des outils d'énumération de sous-domaine les plus populaires et les plus précis. C'est un projet communautaire, et il utilise le résolveur ouvert comme proxy, donc SubBrute n'envoie pas de trafic aux serveurs de noms du domaine.

Ce n'est pas un outil en ligne et vous devez l'installer sur votre ordinateur. Vous pouvez utiliser un système d'exploitation Windows ou UNIX et l'installation est très simple. La démonstration suivante est basée sur CentOS/Linux.

- Connectez-vous à votre CentOS/Linux

- Téléchargez le dernier SubBrute

wget https://github.com/TheRook/subbrute/archive/master.zip .- Décompressez le fichier zip téléchargé

unzip master.zipCela créera un nouveau dossier appelé "subbrute-master". Allez dans le dossier et exécutez le subbrute.py avec le domaine.

./subbrute.py yourdomain.comCela prendra quelques secondes et vous amènera avec n'importe quel sous-domaine trouvé.

Frappe

Knock est un autre outil de découverte de sous-domaines basé sur Python testé avec la version Python 2.7.6. Il trouve le sous-domaine d'un domaine cible à l'aide d'une liste de mots.

- Vous pouvez le télécharger et l'installer sur un système d'exploitation basé sur Linux.

wget https://github.com/guelfoweb/knock/archive/knock3.zip .- Extrayez le fichier zip téléchargé avec la commande unzip

unzip knock3.zip- il va extraire et créer un nouveau dossier, « toc-toc3. "

- Allez dans ce dossier et installez avec la commande suivante

python setup.py installUne fois installé, vous pouvez rechercher des sous-domaines en suivant

./knockpy.py yourdomain.comDNSRecon sur Kali Linux

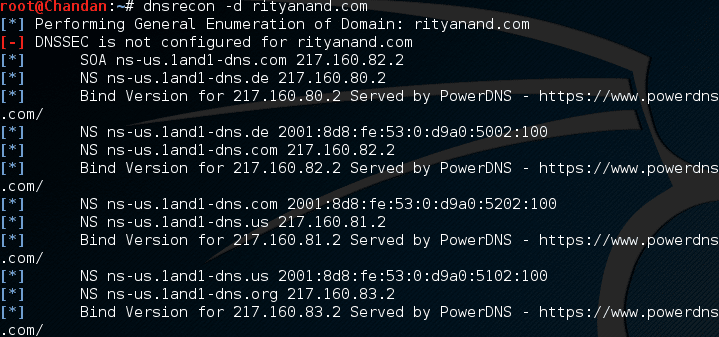

Kali Linux est une excellente plate-forme pour un chercheur en sécurité, et vous pouvez utiliser DNSRecon sur Kali sans rien installer.

Il vérifie tous les enregistrements NS pour les transferts de zone, les enregistrements DNS globaux, la résolution des caractères génériques, l'enregistrement PTR, etc.

Pour utiliser DNSRecon, exécutez ce qui suit et vous avez terminé.

dnsrecon –d yourdomain.com

Outils Pentest

Les outils Pentest recherchent un sous-domaine à l'aide de plusieurs méthodes telles que le transfert de zone DNS, l'énumération DNS basée sur une liste de mots et un moteur de recherche public.

Vous pouvez enregistrer la sortie au format PDF.

MassDNS

Si vous souhaitez résoudre des noms de domaine en masse, MassDNS est l'outil qu'il vous faut. Cet outil peut résoudre plus de 350 000 noms de domaine par seconde ! Il utilise des résolveurs accessibles au public et convient aux personnes qui souhaitent résoudre des millions, voire des milliards de noms de domaine.

Un problème auquel vous pouvez être confronté lors de l'utilisation de cet outil est qu'il peut augmenter la charge sur les résolveurs publics et conduire à ce que votre adresse IP soit signalée comme abusive. Par conséquent, cet outil doit être utilisé avec prudence.

OWASP Amasser

Amass a été créé pour aider les professionnels de la sécurité de l'information à effectuer une cartographie réseau des surfaces d'attaque et à effectuer la découverte d'actifs externes.

L'utilisation de l'outil est entièrement gratuite et sa clientèle comprend la principale société informatique Accenture.

Conclusion

En utilisant les outils ci-dessus, j'espère que vous pourrez découvrir des sous-domaines du domaine cible pour vos recherches sur la sécurité. Vous pouvez également essayer un scanner de port en ligne .

Si vous souhaitez apprendre le piratage éthique, consultez ce cours .

Commentaires

Enregistrer un commentaire

🖐 Hello,

N'hésitez pas à commenter ou vous exprimer si vous avez des trucs à dire . . .👉